Alcuni ricercatori hanno scoperto che la password utilizzata da iOS in Hotspot Personale è troppo facile da intercettare.

Questo tipo di attacco serve a cercare sistematicamente tutte le possibili combinazioni di password, fino a quando non viene trovata quella corretta. Più la password è complessa, maggiore saranno la potenza di calcolo e il tempo necessario per trovare queste combinazioni. Quando si attiva la funzione Hotspot Personale su iOS, il sistema propone una password pensata per essere facilmente memorizzata ed utilizzata per collegare un altro dispositivo all’host principale.

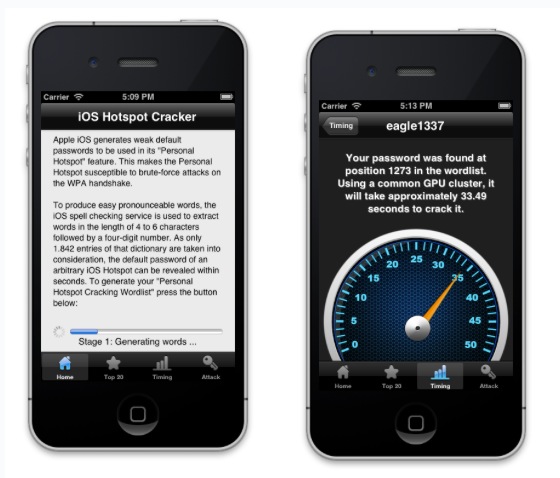

I ricercatori hanno scoperto che iOS sceglie la password solo tra una lista di 1.842 parole, ciascuna composta dai 4 ai 6 caratteri di lunghezza, in modo da poter creare password predefinite. iOS genera la password con una delle parole in lista, seguita da un numero a quattro cifre. Questo sistema lascia la possibilità di avere circa 18,5 milioni di combinazioni e password diverse, un numero relativamente basso quando si tratta di crackare questo tipo di chiavi. Ecco perchè Hotspot Personale può diventare un facile bersaglio per attacchi di questo tipo, che potrebbero arrivare a trovare la password anche in meno di 50 secondi.

Hotspot personale utilizza la crittografia WPA2-PSK, la stessa utilizzata per i collegamenti Wi-Fi, ma la breve lista di password la rende un facile bersagli di attacchi esterni: quando un utente attiva l’hotspot personale su iPhone e iPad, allora è il momento giusto per il maleintenzionato di trovare la password e di sfruttare la connessione web del dispositivo attaccato.

L’unico rischio per la vittima è però limitato a questo: chi attacca può solo sfruttare la connessione web dell’iPhone o dell’iPad attaccato. Inoltre, lo stesso utente può comunque facilmente accorgersi che un altro dispositivo si è collegato e disattivare la funzione.

Tra l’altro, i ricercatori hanno scoperto che anche Windows Phone e alcune versioni di Android che hanno la funzione Hotspot Personale utilizzano password facilmente rintracciabili.

Utilizzando un cluster di quattro GPU AMD Radeon HD 7970s, in grado di eseguire circa 390.000 tentativi al secondo per rintracciare una password, il sistema è in grado di scovarla in circa 25 secondi.