Apple ha pubblicato un interessante brevetto per la protezione dei dati online.

Volendo riassumere in breve lo scopo di questo brevetto, Apple ha ideato un metodo per salvare l’identità online degli utenti, che nel brevetto viene definita la “Little Brothers Dataveillance”. Si tratta di un metodo che assiste gli utenti a mantenere nascosti e protetti i propri dati online i un Cyberworld che è in continua evoluzione in base ai profili di ciascun utente. Sembra che Apple sarà presto in grado di “salvarci” da questi “piccoli fratelli” del futuro, il tutto sfruttando semplicemente un ID iCloud

Apple afferma che una delle preoccupazioni maggiori per gli utenti è quella di lasciare i propri dati sensibili online, magari ad un sito di e-commerce o ad un qualsiasi altro servizio online. Molte delle informazioni degli utenti vengono si protette, ma in forma più o meno anonima rimangono lecitamente (e a volte illecitamente) in possesso di enti governativi e di altre società.

Nei casi estremi, tali dati vengono letteralmente rubati, con conseguenze disastrose per l’utente: si pensi al classico esempio di una carta di credito i cui numeri e la cui password entra in possesso di qualche malintenzionato informatico. In altri casi le informazioni vengono conservate in modo lecito, ma l’utente spesso è infastidito dalle tante domande che i vari siti propongono prima di attivare un account o effettuare una transazione d’acquisto. Si può parlare, insomma,, di una piccola sorveglianza online delle abitudini di milioni di utenti.

In rete esistono già soluzioni per cercare di rimanere anonimi durante la navigazione e le transizioni, ma si tratta di servizi limitati e che comunque non possono sempre essere utilizzati (ad esempio, è inutile sfruttare servizi come anonymizer per effettuare acquisti online…). Insomma, anche i più attenti devono comunque correre il rischio di lasciare online i loro dati.

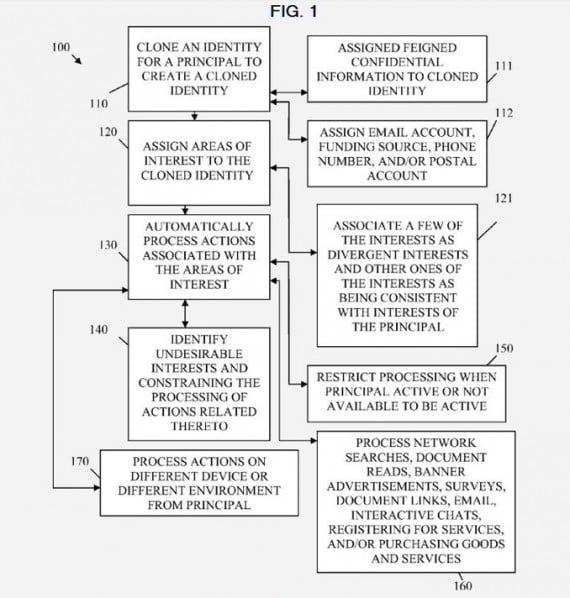

Il brevetto di Apple prevede l’utilizzo di un sofisticato sistema di inquinamento elettronico. Più precisamente, si tratta di un metodo per elaborare un’identità colmata in una determinata rete: l’identità principale viene clonata per formare una sorta di alter ego. L’utente assegna delle aree di interesse a questa identità clonata e le azioni vengono elaborate automaticamente su una rete e associate alle aree di interesse dell’identità clonata. Le azioni effettuate vengono quindi sfruttate al fine di inquinare le informazioni raccolte da chi “monitora” la rete.

Le possibilità di “inquinamento” possono riguardare non solo i dati personali, ma anche i dispositivi, l’archivio dati, gruppi di utenti, combinazioni di più elementi e così via. In questo modo il “piccolo fratello” che ci spia sul web avrà informazioni contraffatte e non sempre veritiere.

Logicamente questa è una spiegazione molto semplice del complesso brevetto, per cui ne consigliamo la lettura integrale da questo link.